itkorea 인천 아카데미 클라우드 정보보안 수업 자료 및 정리

2024-11-25~2025-05-13

정식 수업~

매주 월화수목금 9시30분-6시30분까지 과정

오라클 sql문

alter session set nls_date_format='RR/MM/DD'; //년/월/일

drop table emp;

drop table dept;

//부서 테이블 생성

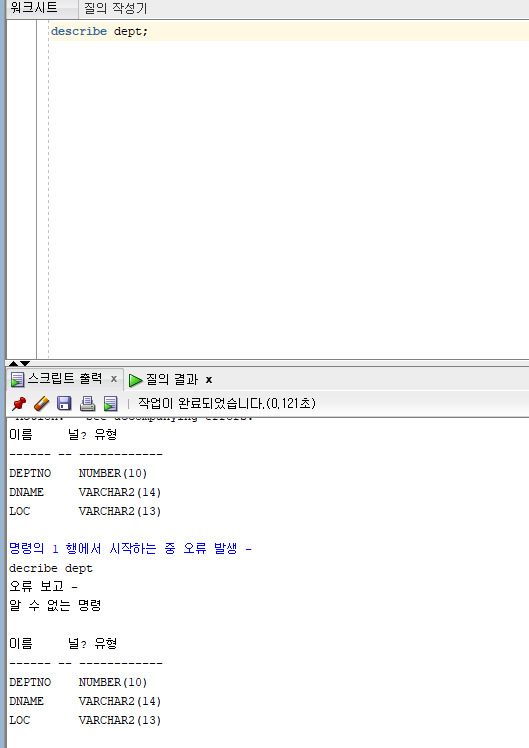

CREATE TABLE DEPT

(DEPTNO number(10),

DNAME VARCHAR2(14),

LOC VARCHAR2(13) );

INSERT INTO DEPT VALUES (10, 'ACCOUNTING', 'NEW YORK');

INSERT INTO DEPT VALUES (20, 'RESEARCH', 'DALLAS');

INSERT INTO DEPT VALUES (30, 'SALES', 'CHICAGO');

INSERT INTO DEPT VALUES (40, 'OPERATIONS', 'BOSTON');

//사원테이블 생성

CREATE TABLE EMP (

EMPNO NUMBER(4) NOT NULL,

ENAME VARCHAR2(10),

JOB VARCHAR2(9),

MGR NUMBER(4) ,

HIREDATE DATE,

SAL NUMBER(7,2),

COMM NUMBER(7,2),

DEPTNO NUMBER(2) );

INSERT INTO EMP VALUES (7839,'KING','PRESIDENT',NULL,'81-11-17',5000,NULL,10);

INSERT INTO EMP VALUES (7698,'BLAKE','MANAGER',7839,'81-05-01',2850,NULL,30);

INSERT INTO EMP VALUES (7782,'CLARK','MANAGER',7839,'81-05-09',2450,NULL,10);

INSERT INTO EMP VALUES (7566,'JONES','MANAGER',7839,'81-04-01',2975,NULL,20);

INSERT INTO EMP VALUES (7654,'MARTIN','SALESMAN',7698,'81-09-10',1250,1400,30);

INSERT INTO EMP VALUES (7499,'ALLEN','SALESMAN',7698,'81-02-11',1600,300,30);

INSERT INTO EMP VALUES (7844,'TURNER','SALESMAN',7698,'81-08-21',1500,0,30);

INSERT INTO EMP VALUES (7900,'JAMES','CLERK',7698,'81-12-11',950,NULL,30);

INSERT INTO EMP VALUES (7521,'WARD','SALESMAN',7698,'81-02-23',1250,500,30);

INSERT INTO EMP VALUES (7902,'FORD','ANALYST',7566,'81-12-11',3000,NULL,20);

INSERT INTO EMP VALUES (7369,'SMITH','CLERK',7902,'80-12-11',800,NULL,20);

INSERT INTO EMP VALUES (7788,'SCOTT','ANALYST',7566,'82-12-22',3000,NULL,20);

INSERT INTO EMP VALUES (7876,'ADAMS','CLERK',7788,'83-01-15',1100,NULL,20);

INSERT INTO EMP VALUES (7934,'MILLER','CLERK',7782,'82-01-11',1300,NULL,10);

commit;

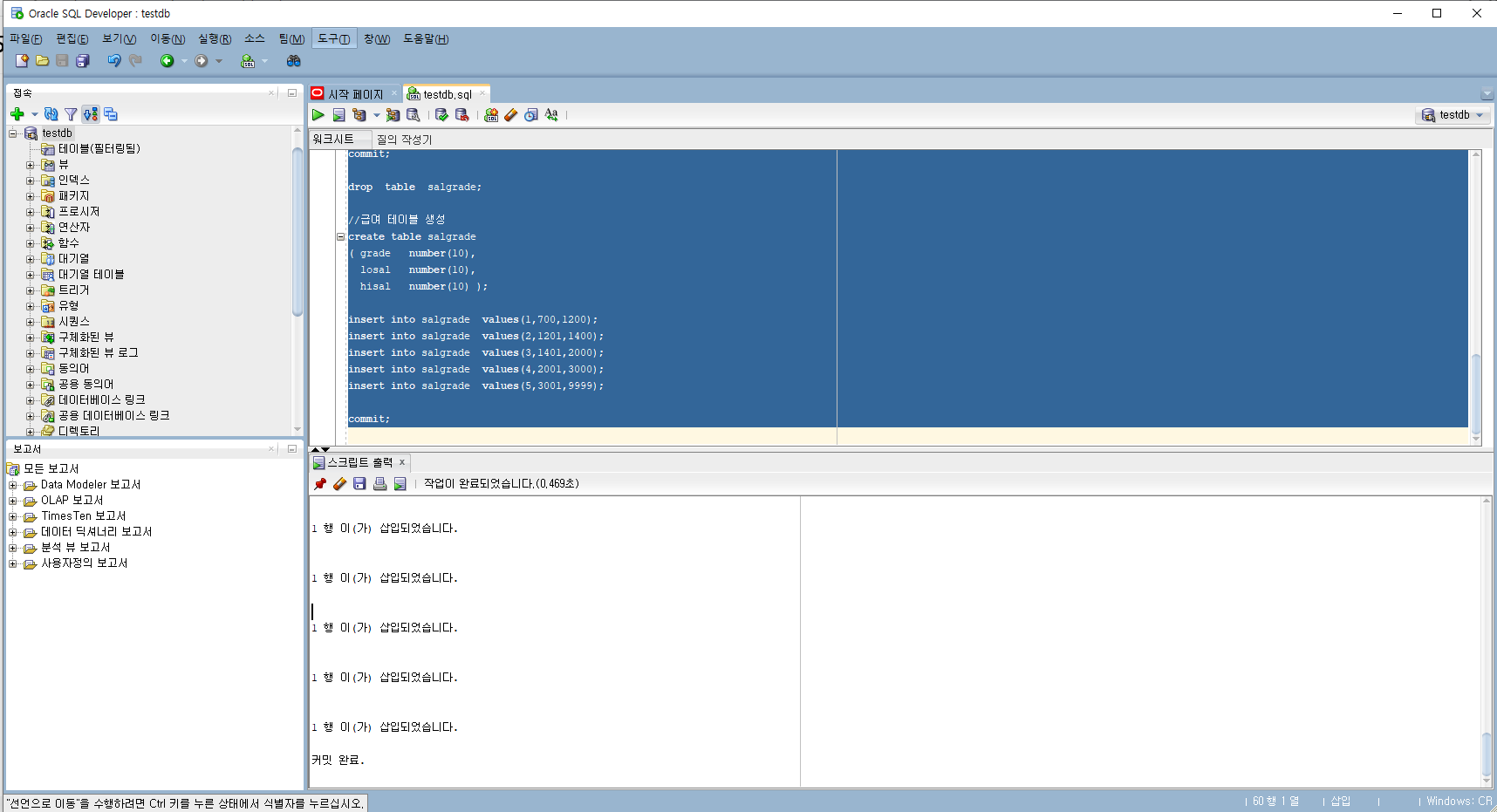

drop table salgrade;

//급여 테이블

create table salgrade

( grade number(10),

losal number(10),

hisal number(10) );

insert into salgrade values(1,700,1200);

insert into salgrade values(2,1201,1400);

insert into salgrade values(3,1401,2000);

insert into salgrade values(4,2001,3000);

insert into salgrade values(5,3001,9999);

commit;

ctrl +a 전체 선택후 ctrl + enter하면 실행

오라클 구조에서는 파란색이 명령어고 뒤에 select *까지가 select 구문이고 이후 from 뒤에는 from절이라고 생각해야한다

그래서

별칭 AS

컬럼과 컬럼을 연결하는 출력하는 CONCATENATION OPERATOR

SQL 세가지언어 설명

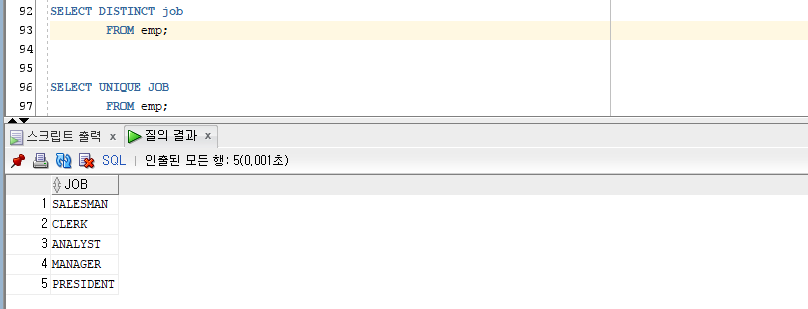

중복제거 DISTINCT, UNIQUE

ORDER BY절

WHERE절

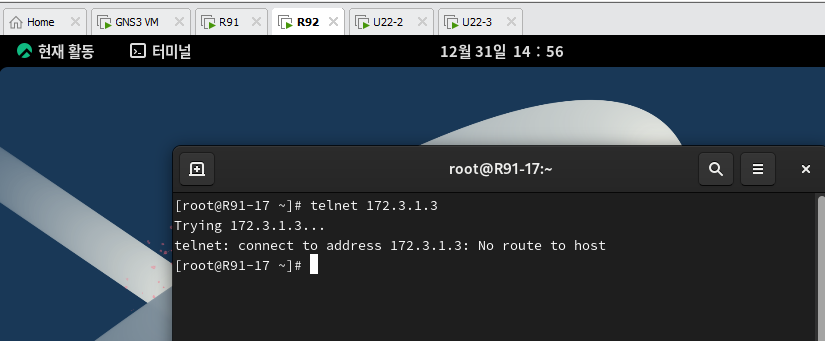

GNS3 네트워크 수업

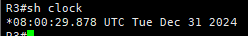

R3가 R1한테 Telnet 접속 못하고 나머지는 다 가능한 상태

오전 11:52 2024-12-31

R1

conf t

int e0/1

ip add 192.168.10.233 255.255.255.0

router rip

version 2

net 192.168.10.0

end

copy r start

conf t

deny tcp 172.3.3.3 0.0.0.255 172.3.1.3 0.0.0.255 eq 23

permit ip any any

int s2/0

ip access-group 101 in

end

wr

----------------------------------------------------

모든 설정이 완료되어 라우터간의 통신이 원할한 상태이다

dup-아이피 중복 오류 핑

R1

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

access-list 31 permit 172.3.0.0 0.0.255.255

ip nat inside source list 31 int e0/1 overload

int s2/0

ip nat inside

int e0/0

ip nat inside

int e0/1

ip nat outside

end wr

r2,r3

현재 rip & ospf 통신이외에는 연결할 수 없는 상태이다

그러므로 모르는 주소는 디폴트 스태틱 선언하여 r1까지 연결시켜준다

R2의 경우

conf t

ip route 0.0.0.0 0.0.0.0 172.3.12.1

end

wr

R3의 경우

conf t

ip route 0.0.0.0 0.0.0.0 172.3.23.2

end

wr

1231-01 ACL LAB

\오전 11:52 2024-12-31

R1

conf t

int e0/1

ip add 192.168.10.233 255.255.255.0

router rip

version 2

net 192.168.10.0

end

copy r start

----------------------------------------------------

모든 설정이 완료되어 라우터간의 통신이 원할한 상태이다

dup-아이피 중복 오류 핑

---------------------------------------------------------

오후 1:43 2024-12-31

1231-01 ACL LAB

R1

conf t

int e0/0

ip add 172.3.1.254 255.255.255.0

no sh

int e0/1

ip add 172.3.2.254 255.255.255.0

no sh

int e0/2

ip add 172.3.3.254 255.255.255.0

no sh

int e0/3

ip add 192.168.10.223 255.255.255.0

no sh

router ospf 1

network 172.3.1.0 0.0.0.255 area 0

network 172.3.2.0 0.0.0.255 area 0

network 172.3.3.0 0.0.0.255 area 0

network 192.168.10.0 0.0.0.255 area 0

end

copy r start

-------------------------------------------------

인터넷 연결 config

R1

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

access-list 31 permit 172.3.0.0 0.0.255.255

ip nat inside source list 31 int e0/3 overload

int e0/0

ip nat inside

int e0/1

ip nat inside

int e0/2

ip nat inside

int e0/3

ip nat outside

end

wr

--------------------------------------------ACL

조건

1. 172.3.2.3 & 172.3.3.3사용하는 컴퓨터만 총무부 telnet 서버에 접근할 수 없다

2. 172.3.3.4를 사용하는 컴퓨터는 guest용 컴퓨터다

영업부와 인터넷 이외에는 접속할 수 없도록 설정하기

1번 조건에서

R1에서 E0/0에 총무부 텔넷 172.3.2.3 & 172.3.3.3 deny

permit any any 걸기

2번 조건에서

R1에서는 E0/1이랑 E0/0에 deny 172.3.3.4

permit any any 걸기

-주의사항 포트하나에는 acl 한개만 걸 수 있어서 묶어줘야함

101,102가 e0/0에 한번에 들어갈 수 없다

그래서 101에 조건이 102에도 포함시키거나 해야한다

-------------------------------------------------------------

1번 acl

conf t

access-list 101 deny tcp host 172.3.2.3 host 172.3.1.3 eq 23

access-list 101 deny tcp host 172.3.3.3 host 172.3.1.3 eq 23

access-list 101 permit ip any any

int e0/0

ip access-group 101 out

end

wr

----------------------------------------------------------------

2번 acl

conf t

access-list 102 deny ip 172.3.3.3 0.0.0.0 any

access-list 102 permit ip any any

int e0/0

ip access-group 102 out

int e0/1

ip access-group 102 out

end

wr

--------------------------------------------------------

TCP

FTP(파일서버: 토렌트)서버를 차단하는 경우

20 : DATA UP/DOWNLOAD

21 : CONNECT 접속

접속안하고도 다운가능함(주소를 알면)

그래도 FTP는 2개 막아야함 20, 21번

얘랑 비슷한게 카카오톡 (대화, 파일 전송, 송금, 주식, 선물, 캘린더, 지도, 택시, ...등등)

저거 하나당 포트번호가 다 다름;; ㄷㄷ

카카오톡에 전화에서 00담당 보안담당자입니다, 사이트 차단하고싶은데 ,테스트하고싶은데

포트 번호좀 알려주세요 하면 알려줌

그래서, 대화는 돼, 나머지는 안되게 함

쩐다!

NAMED 사용 ACL

표준 IP ACL 1-99

확장 IP ACL 100-199

네임드 표준 ACL

네임드 확장 ACL 2000-2699

ip access-list [standard | extended] access-list-name

deny 1.1.34.4

permit any

int s2/0

ip access-group access-list-name [in|out]

standard는 전체차단, 전체허용이라

extended만 실무에서 많이 쓰겠죠? ^^

TCP

FTP(파일서버: 토렌트)서버를 차단하는 경우

20 : DATA UP/DOWNLOAD

21 : CONNECT 접속

접속안하고도 다운가능함(주소를 알면)

그래도 FTP는 2개 막아야함 20, 21번

얘랑 비슷한게 카카오톡 (대화, 파일 전송, 송금, 주식, 선물, 캘린더, 지도, 택시, ...등등)

저거 하나당 포트번호가 다 다름;; ㄷㄷ

카카오톡에 전화에서 00담당 보안담당자입니다, 사이트 차단하고싶은데 ,테스트하고싶은데

포트 번호좀 알려주세요 하면 알려줌

그래서, 대화는 돼, 나머지는 안되게 함

쩐다!

오후 3:57 2024-12-31

1231-02 acl

standard named lab

조건 : R3에서 R1가는 패킷 standard named로 차단하기

R2는 가짐

R1

conf t

int e0/0

ip add 172.3.1.254 255.255.255.0

no sh

int e0/1

ip add 192.168.10.223 255.255.255.0

no sh

int s2/0

ip add 172.3.12.1 255.255.255.0

no sh

router rip

version 2

network 172.3.1.0

network 172.3.12.0

network 192.168.10.0

end

copy r start

--------------------------------

R2

conf t

int e0/0

ip add 172.3.2.254 255.255.255.0

no sh

int s2/0

ip add 172.3.12.2 255.255.255.0

no sh

int s2/1

ip add 172.3.23.2 255.255.255.0

no sh

router rip

version 2

network 172.3.12.0

router ospf 1

network 172.3.2.0 0.0.0.255 area 0

network 172.3.23.0 0.0.0.255 area 0

end

copy r start

----------------------------------------------redistribute

conf t

router rip

redistribute ospf 1 metric 1

exit

router ospf 1

redistribute rip subnets

------------------------------------------

R3

conf t

int e0/0

ip add 172.3.3.254 255.255.255.0

no sh

int s2/0

ip add 172.3.23.3 255.255.255.0

no sh

router ospf 1

network 172.3.3.0 0.0.0.255 area 0

network 172.3.23.0 0.0.0.255 area 0

end

copy r start

---------------------------------------------acl

R1

conf t

ip access-list standard r3_packet_deny

deny 172.3.3.12 log

permit any

int s2/0

ip access-group r3_packet_deny in

----------------------------------------------------

인터넷 연결 config

R1

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

access-list 31 permit 172.3.0.0 0.0.255.255

ip nat inside source list 31 int e0/1 overload

int e0/0

ip nat inside

int s2/0

ip nat inside

int e0/1

ip nat outside

end

wr

1231-02 save acl extended named lab

오후 4:33 2024-12-31

1231-02 acl save

extended named access-list

R1

conf t

int e0/0

ip add 172.3.1.254 255.255.255.0

no sh

int e0/1

ip add 192.168.10.223 255.255.255.0

no sh

int s2/0

ip add 172.3.12.1 255.255.255.0

no sh

router eigrp 1

net 172.3.1.0 0.0.0.255

net 172.3.12.0 0.0.0.255

net 192.168.10.0 0.0.0.255

no auto-summary

end

copy r start

--------------------------------

R2

conf t

int e0/0

ip add 172.3.2.254 255.255.255.0

no sh

int s2/0

ip add 172.3.12.2 255.255.255.0

no sh

int s2/1

ip add 172.3.23.2 255.255.255.0

no sh

router eigrp 1

net 172.3.12.0 0.0.0.255

router ospf 1

network 172.3.2.0 0.0.0.255 area 0

network 172.3.23.0 0.0.0.255 area 0

end

copy r start

----------------------------------------------redistribute

conf t

router eigrp 1

redistribute ospf 1 metric 1544 2000 255 1 1500

exit

router ospf 1

redistribute eigrp 1 subnets

------------------------------------------

R3

conf t

int e0/0

ip add 172.3.3.254 255.255.255.0

no sh

int s2/0

ip add 172.3.23.3 255.255.255.0

no sh

router ospf 1

network 172.3.3.0 0.0.0.255 area 0

network 172.3.23.0 0.0.0.255 area 0

end

copy r start

=------------------------------

인터넷 연결 config

R1

conf t

ip route 0.0.0.0 0.0.0.0 192.168.10.1

access-list 31 permit 172.3.0.0 0.0.255.255

ip nat inside source list 31 int e0/1 overload

int e0/0

ip nat inside

int s2/0

ip nat inside

int e0/1

ip nat outside

end

wr

extended named acl 문구

R2 날짜& 시간 지정(주중 근무시간)+ACL규칙

conf t

time-range 이름지정(telnet_deny)

periodic weekdays 9:00 to 18:00

exit

ip access-list extended acl_control

permit tcp any any eq 23 time-range telnet_deny log

deny tcp any any eq 23 log

deny icmp any any echo log

permit ip any any

int s2/1

ip access-group acl_control in

'Study > Information Security' 카테고리의 다른 글

| 클라우드 정보 보안 수업 자료 및 정리 [27회차, DHCP, DNS] (2) | 2025.01.03 |

|---|---|

| 클라우드 정보 보안 수업 자료 및 정리 [26회차, ACL remarks, 라우터 privilege, DHCP] (0) | 2025.01.02 |

| 클라우드 정보 보안 수업 자료 및 정리 [24회차, acl, Oracle] (0) | 2024.12.30 |

| 저장용 (0) | 2024.12.27 |

| 클라우드 정보 보안 수업 자료 및 정리 [23회차, ospf, nssa, stub, virutal-link, tunneling, acl ] (0) | 2024.12.26 |