itkorea 인천 아카데미 클라우드 정보보안 수업 자료 및 정리

2024-11-25~2025-05-13

정식 수업~

매주 월화수목금 9시30분-6시30분까지 과정

SU user 설명

su user0

su user0 - 차이가 있어요 하이픈차이!

-치면 그 계정의 환경 변수를 다 가져오는거임

su user - 까지 붙이면, 계정의 모든걸 100% 다가져오는거고

su user는 한 70%정도를 가져오는거임

가급적 -하이픈 붙이기

루트느 유저로 계정전환하면 비번 안물어봄 루트니까!

유저가 다른 계쩡으로 전환할때는 반드시 패스워드를 물어봄!

넘어가서 id를 보면 ? 내가 바뀐 정보로 보이는거임

우리가 로그인을 할떄

RUID

EUID 가있음

RUID는 REAL UID-->실제 로그인한 계정을 의미함

EUID는 EFFECT UID--->현재 사용중인 계정임

예) 내가 루트로 로그인했다가 su user0--> su user1을 했다

그럼? euid=user1,

root만 로그아웃 명령어만 먹힘

루트로 로그인 후

su user0

su user1

logout 해버리면

로그인 쉘이 아님 exit를 ㄱ사용하세요 라고 뜸

리눅스는 부팅하면 거기를 X-Widonw라고 부름 =gui 모드를

그럼 리눅스는 부팅하면 gui가 아닌 cli로 부팅하고 gui로 넘어가는거임

로그아웃할때는? gui--> cli로 넘어감

Graphical User Interface, GUI

예) 컴퓨터 on -> cli 부팅->gui원격으로 넘어감

컴퓨터 off->

시스템하고 cli는 다르게 서로 작동하는거임

ms 윈도우로 따지면 윈도우 10 두개 띄우는거임 = 리눅스 cli 창 2개 띄운게

그래서 로그아웃은 못하고, exit만 하는거임

로그아웃은 아예 전원버튼에서 로그아웃으로 해야함

윈도우는 내가 지정한 계정으로 다이렉트로 연결하는건데

리눅스는 커널만 띄워놓고 cli하나당 계정, 즉 윈도우 하나씩 들어간다는 개념인거임

그래서 cli 창을 나가야 로그아웃이 되는거지

사용자 계정 생성

[조별 실습]

한사람은 su쓰고

한사람은 su못쓰게 막을꺼임

효정씨가 su 못씀

유진씨 컴퓨터에서 절 su user3 못하게함

cd /etc/pam.d

ls -l

gedit su

여기서 7번째 줄

1. su 명령을사용할수있는사용자를제한하는정책을설정하시오.

(user1~user21 계정중에서 user0, user5, user10, user15, user20 계정만 가능)

required

/etc/pam.d/su 파일의 6번째 Line의 주석(라인앞의 #)을 제거한다.

auth

pam_wheel.so use_uid

*로그기록을위한디버그옵션추가

auth required pam_wheel.so debug use_uid

---------------------------------------------------------------------------------------------------------

/etc/group 파일의 wheel 그룹에 su – 명령 사용가능한계정추가

wheel:x:10:root,user0,user5,user10,user15,user20

나는 여기서 wheel:x:10:root,user1 했음 이 후 유진씨가 user1 로 192.168.10.33 내꺼 ssh로 들어온다음

su root, su user3 등으로 가능했음.

**tail -f**에서 **-f**는 **"follow"**의 약어입니다.

-f 옵션 설명

- **"follow"**는 실시간으로 파일의 추가적인 내용을 모니터링할 수 있게 해줍니다.

- 파일이 업데이트될 때마다 새로 추가된 내용을 화면에 출력합니다.

- 로그 파일(secure와 같은)을 실시간으로 모니터링하거나 파일이 계속 업데이트되는 상황에서 유용하게 사용됩니다.

사용 예시

- 로그 파일 실시간 모니터링:

- secure 파일이 업데이트될 때마다 화면에 실시간으로 표시됩니다.

- tail -f /var/log/secure

- 특정 서비스 로그 확인:

- 시스템 로그를 실시간으로 확인할 수 있습니다.

- tail -f /var/log/syslog

- 멀티플 파일 모니터링:

- 여러 파일의 업데이트를 동시에 모니터링.

- tail -f file1 file2

종료 방법

- Ctrl + C를 눌러 모니터링을 중단하고 종료할 수 있습니다.

추가 옵션

- 특정 줄 수부터 모니터링 시작:

tail -n 100 -f /var/log/secure- 최근 100줄을 읽고, 이후 업데이트를 모니터링.

-f는 파일 변경을 실시간으로 확인할 수 있는 강력한 옵션으로, 특히 로그 파일 분석에 자주 사용됩니다. 😊

정보보안 수업으로 넘어감. 리다이렉션 차이점 공부

find / -user root -perm -4000

찾아줘/ root 유저인거 퍼미션이 4000인거

redirection 1. > 2. >> 3. < 총 3개임

사용 예시)

1.,명령어 > 파일명 --> 출력명령어의 실행결과를 파일로 저장해라(덮어쓰기하는거)

2.명령어 >> 파일명 --> 출력명령어의 실행 결과를 지정된 파일에 추가해(붙여쓰기하는거)

3.명령어 < 파일명 ---> 입력 명령, 입력 리다이렉션, 명령어를 파일로 가져가서 실행해라

3번을 많이쓰져

1번 예제

리눅스랜카드는 로컬 메모리

ens160이 로키 9 랜카드

로키9전 centos 랜카드 넘버가 ens32

리눅스는 한번 파일 만들면, 두번 작성안해도됨, 파일이 같은지 다른지 확인해야함

명령어-->diff, cmp 두개가 파일 비교하는 명령어

**diff**와 **cmp**는 파일 간의 차이를 비교하는 데 사용되는 Linux 명령어입니다. 두 명령어는 목적과 출력 형식에서 차이가 있습니다.

1. diff 명령어

목적

- 두 파일 간의 차이점을 텍스트 기반으로 비교하고, 변경된 내용을 이해하기 쉽게 표시합니다.

주요 특징

- 텍스트 파일에 최적화되어 있으며, 사람이 읽기 쉬운 형식으로 결과를 제공합니다.

- 차이점을 추가(+) 및 삭제(-) 형태로 표시합니다.

사용법

diff file1 file2

출력 예시

2c2

< This is line 2 in file1.

---

> This is line 2 in file2.

- c: 변경됨(changed).

- <: file1의 내용.

- >: file2의 내용.

장점

- 사람이 쉽게 읽고 이해할 수 있는 차이점을 제공합니다.

- 텍스트 파일의 변경 내용을 추적하는 데 유용합니다.

- 패치 파일 생성 가능(diff > patchfile).

2. cmp 명령어

목적

- 두 파일을 바이트 단위로 비교하고, 첫 번째로 다른 바이트의 위치를 표시합니다.

주요 특징

- 바이너리 파일에 적합하며, 두 파일이 완전히 동일한지 확인하는 데 사용됩니다.

- 기본적으로 차이가 있는 첫 번째 위치만 출력합니다.

사용법

cmp file1 file2

출력 예시

file1 file2 differ: byte 5, line 1

- byte 5: 두 파일이 처음으로 다른 위치.

- line 1: 해당 바이트가 속한 줄(텍스트 파일의 경우).

장점

- 바이트 단위 비교로 텍스트 및 바이너리 파일의 정확한 차이를 확인할 수 있습니다.

- 비교 결과가 간단하게 출력되므로 빠른 확인에 적합합니다.

3. 주요 차이점

특징 diff cmp

| 비교 방식 | 텍스트 기반 비교 | 바이트 단위 비교 |

| 출력 형식 | 사람이 읽기 쉬운 변경점 표시 | 차이점의 위치(바이트, 줄) 표시 |

| 텍스트 파일 | 최적화 | 가능하지만 적합하지 않음 |

| 바이너리 파일 | 지원하지 않음 | 지원 |

| 목적 | 변경 내용 확인 및 패치 생성 | 두 파일의 정확한 동일 여부 확인 |

4. 선택 기준

- 텍스트 파일 비교: diff 사용.

- 바이너리 파일 또는 바이트 단위 비교: cmp 사용.

이 두 명령어를 목적에 따라 적절히 활용하면 파일 비교 작업을 더 효율적으로 수행할 수 있습니다! 😊

[실습] 파트너 192.168.10.31 자리 들어가서 이것저것 만들어고 난다음 나오기.이후 내가 원래 가지고있던 find / -user root -perm -4000 > user_perm.txt랑 이후 파트너도 내자리에서 만든후 그걸 find / -user root -perm -4000 > user_perm2.txt 해서 diff 비교해보기

tripwire 설치할꺼임

[root@R91-03 user3]# /usr/sbin/tripwire-setup-keyfiles

1.우리 이제 보호막 씌우러가는거임 [무결성점검도구]를만들껀데

이걸 로키9전체 씌울껀데 우린 원본파일은 백업해두고

거기서 세개만, /bin이랑 /etc 랑/var요거 세개만 씌울꺼임, 감시할꺼임

mv /etc/tripwire/twpol.txt /etc/tripwire/twpol.txt.bak

gedit /etc/tripwire/twpol.txt

3. 이제 초기화 할꺼임. 현재 시스템을 보호막안에 넣을꺼에요라고 초기화하는거임

tripwire admin --create-polfile /etc/tripwire/twpol.txt

4. tripwire --check 체크하기

그러면 보고서 하나 만들어줌

이게 /bin이나 /etc나 /var 파일에 뭐 만들어 지면 보고서에 작성되는거임

5. 확인하러감 cd /var 가서 touch test.txt한다음

tripwire --check 해서 확인 (위치는 상관x)

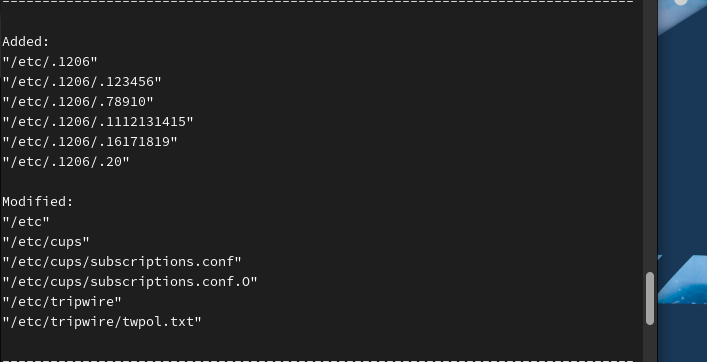

Added:

"/var/test.txt"

"/var/lib/tripwire/report/R91-03-20241206-114947.twr"

"/var/lib/tripwire/R91-03.twd"

현장에서는 필수 옵션

[실습] tripwire 써먹을꺼임. 192.168.10.31로 들어가서 su root 하고

/bin, /etc, /var 폴더에 들어가서 이것저것 파일이랑 폴더 다만들고, 나오기.

그다음 192.168.10.31 로컬에서 ctl에 tripwire --check 해서 보고서 확인해서

내가 뭐했는지 확인해보기

tripwire --check로 확인하기

시나리오 설정 backdoor 누가 들어와서 활동하면

tripwire로 보고있다가, 그걸 활동하는거 지켜보다가,

결정적으로 정보가 남한테 흘릴때, 우린 잡음

즉 honeypot이라고하는데 이걸 꿀통 남겨두고 와따가따하는거

구경하다가, 딱 결정적일때 잡는거임

/bin은 원래 파일이 아니라 명령어만들어감 즉 스크립트 파일만들어가서

그거 readonly 읽기 전용만 걸리는거임 그래서. /bin에서

폴더랑 파일 만들어도 안걸리는거임

그리고 왜 옵션을 자세히 안걸릴까? 그게 포폴이니까

tripwire사용법을 알아서 공부해라 이거임 ㅇㅋ?

오후 네트워크 수업~~~~

VLSM(Variable Length Subnet Mask)

PC1

ip 172.16.1.1 255.255.255.240 172.16.1.14

PC2

ip 172.16.1.2 255.255.255.240 172.16.1.14

PC3

ip 172.16.1.17 255.255.255.240 172.16.1.30

PC4

ip 172.16.1.18 255.255.255.240 172.16.1.30

PC5

ip 172.16.1.33 255.255.255.240 172.16.1.46

PC6

ip 172.16.1.34 255.255.255.240 172.16.1.46

R1

conf t

int e0/0

ip add 172.16.1.14 255.255.255.240

no sh

int s2/0

ip add 172.16.12.1 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.16 255.255.255.240 172.16.12.2

ip route 172.16.1.32 255.255.255.240 172.16.12.2

ip route 172.16.23.0 255.255.255.252 172.16.12.2

end

copy r start

R2

conf t

int e0/0

ip add 172.16.1.30 255.255.255.240

no sh

int s2/0

ip add 172.16.12.2 255.255.255.252

no sh

int s2/1

ip add 172.16.23.1 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.0 255.255.255.240 172.16.12.1

ip route 172.16.1.32 255.255.255.240 172.16.23.2

end

copy r start

R3

conf t

int e0/0

ip add 172.16.1.46 255.255.255.240

no sh

int s2/0

ip add 172.16.23.2 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.0 255.255.255.240 172.16.23.1

ip route 172.16.1.16 255.255.255.240 172.16.23.1

ip route 172.16.12.0 255.255.255.252 172.16.23.1

end

copy r start

메모장 2024-12-05껄 오늘 lab에 복사했다가 아이피 충돌 떠서 그냥 라우터 다 날리고 새로하니까 바로 됐다 ㅋㅋ

삽질만..30분......(먼산)

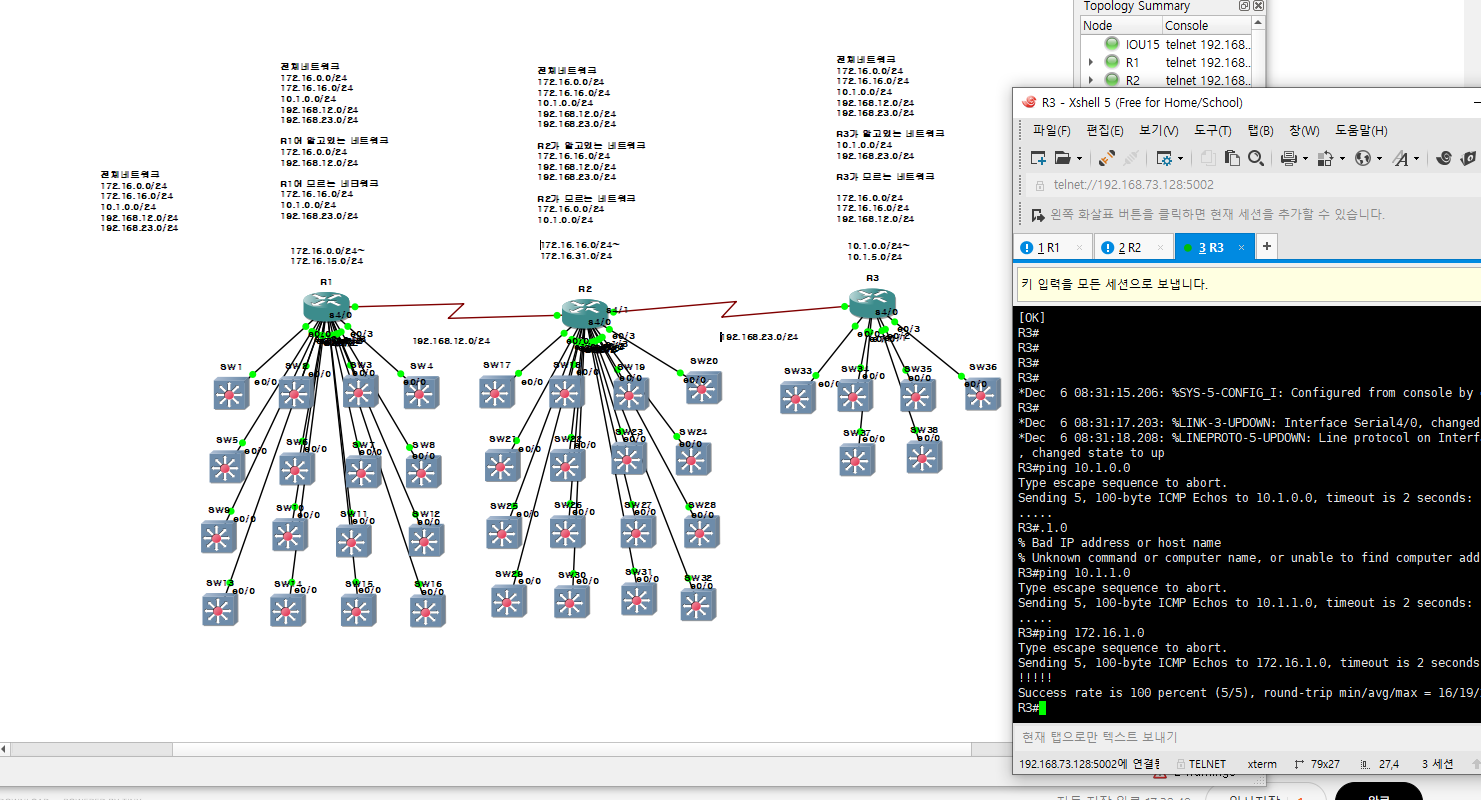

[실습] Static이 왜 한계인지 실험하는 실습

ㅋㅋㅋㅋㅋㅋㅋ스위츠 38개 꺼낼께요~ (16 +16+6)

R1

conf t

int e0/0

ip add 172.16.0.254 255.255.255.0 172.16.

no sh

int e0/1

ip add 172.16.1.245 255.255.255.0

no sh

int e0/2

ip add 172.16.2.245 255.255.255.0

no sh

int e0/3

ip add 172.16.3.245 255.255.255.0

no sh

int e1/0

ip add 172.16.4.245 255.255.255.0

no sh

int e1/1

ip add 172.16.5.245 255.255.255.0

no sh

int e1/2

ip add 172.16.6.245 255.255.255.0

no sh

int e1/3

ip add 172.16.7.245 255.255.255.0

no sh

int e2/0

ip add 172.16.8.245 255.255.255.0

no sh

int e2/1

ip add 172.16.9.245 255.255.255.0

no sh

int e2/2

ip add 172.16.10.245 255.255.255.0

no sh

int e2/3

ip add 172.16.11.245 255.255.255.0

no sh

int e3/0

ip add 172.16.12.245 255.255.255.0

no sh

int e3/1

ip add 172.16.13.245 255.255.255.0

no sh

int e3/2

ip add 172.16.14.245 255.255.255.0

no sh

int e3/3

ip add 172.16.15.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.1 255.255.255.0

no sh

ip route 172.16.16.0 255.255.255.0 192.168.12.2

ip route 172.16.17.0 255.255.255.0 192.168.12.2

ip route 172.16.18.0 255.255.255.0 192.168.12.2

ip route 172.16.19.0 255.255.255.0 192.168.12.2

ip route 172.16.20.0 255.255.255.0 192.168.12.2

ip route 172.16.21.0 255.255.255.0 192.168.12.2

ip route 172.16.22.0 255.255.255.0 192.168.12.2

ip route 172.16.23.0 255.255.255.0 192.168.12.2

ip route 172.16.24.0 255.255.255.0 192.168.12.2

ip route 172.16.25.0 255.255.255.0 192.168.12.2

ip route 172.16.26.0 255.255.255.0 192.168.12.2

ip route 172.16.27.0 255.255.255.0 192.168.12.2

ip route 172.16.28.0 255.255.255.0 192.168.12.2

ip route 172.16.29.0 255.255.255.0 192.168.12.2

ip route 172.16.30.0 255.255.255.0 192.168.12.2

ip route 172.16.31.0 255.255.255.0 192.168.12.2

ip route 10.1.0.0 255.255.255.0 192.168.12.2

ip route 10.1.1.0 255.255.255.0 192.168.12.2

ip route 10.1.2.0 255.255.255.0 192.168.12.2

ip route 10.1.3.0 255.255.255.0 192.168.12.2

ip route 10.1.4.0 255.255.255.0 192.168.12.2

ip route 10.1.5.0 255.255.255.0 192.168.12.2

ip route 192.168.23.0 255.255.255.0 192.168.12.2

end

copy r start

R2

conf t

int e0/0

ip add 172.16.16.245 255.255.255.0

no sh

int e0/1

ip add 172.16.17.245 255.255.255.0

no sh

int e0/2

ip add 172.16.18.245 255.255.255.0

no sh

int e0/3

ip add 172.16.19.245 255.255.255.0

no sh

int e1/0

ip add 172.16.20.245 255.255.255.0

no sh

int e1/1

ip add 172.16.21.245 255.255.255.0

no sh

int e1/2

ip add 172.16.22.245 255.255.255.0

no sh

int e1/3

ip add 172.16.23.245 255.255.255.0

no sh

int e2/0

ip add 172.16.24.245 255.255.255.0

no sh

int e2/1

ip add 172.16.25.245 255.255.255.0

no sh

int e2/2

ip add 172.16.26.245255.255.255.0

no sh

int e2/3

ip add 172.16.27.245 255.255.255.0

no sh

int e3/0

ip add 172.16.28.245255.255.255.0

no sh

int e3/1

ip add 172.16.29.245 255.255.255.0

no sh

int e3/2

ip add 172.16.30.245 255.255.255.0

no sh

int e3/3

ip add 172.16.31.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.2 255.255.255.0

no sh

int s4/1

ip add 192.168.23.2 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.12.1

ip route 172.16.1.0 255.255.255.0 192.168.12.1

ip route 172.16.2.0 255.255.255.0 192.168.12.1

ip route 172.16.3.0 255.255.255.0 192.168.12.1

ip route 172.16.4.0 255.255.255.0 192.168.12.1

ip route 172.16.5.0 255.255.255.0 192.168.12.1

ip route 172.16.6.0 255.255.255.0 192.168.12.1

ip route 172.16.7.0 255.255.255.0 192.168.12.1

ip route 172.16.8.0 255.255.255.0 192.168.12.1

ip route 172.16.9.0 255.255.255.0 192.168.12.1

ip route 172.16.10.0 255.255.255.0 192.168.12.1

ip route 172.16.11.0 255.255.255.0 192.168.12.1

ip route 172.16.12.0 255.255.255.0 192.168.12.1

ip route 172.16.13.0 255.255.255.0 192.168.12.1

ip route 172.16.14.0 255.255.255.0 192.168.12.1

ip route 172.16.15.0 255.255.255.0 192.168.12.1

ip route 10.1.0.0 255.255.255.0 192.168.23.3

ip route 10.1.1.0 255.255.255.0 192.168.23.3

ip route 10.1.2.0 255.255.255.0 192.168.23.3

ip route 10.1.3.0 255.255.255.0 192.168.23.3

ip route 10.1.4.0 255.255.255.0 192.168.23.3

ip route 10.1.5.0 255.255.255.0 192.168.23.3

end

copy r start

R3

conf t

int e0/0

ip add 10.1.0.245 255.255.255.0

no sh

int e0/1

ip add 10.1.1.245 255.255.255.0

no sh

int e0/2

ip add 10.1.2.245 255.255.255.0

no sh

int e0/3

ip add 10.1.3.245 255.255.255.0

no sh

int e1/0

ip add 10.1.4.245 255.255.255.0

no sh

int e1/1

ip add 10.1.5.245 255.255.255.0

no sh

int s4/0

ip add 192.168.23.4 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.23.2

ip route 172.16.1.0 255.255.255.0 192.168.23.2

ip route 172.16.2.0 255.255.255.0 192.168.23.2

ip route 172.16.3.0 255.255.255.0 192.168.23.2

ip route 172.16.4.0 255.255.255.0 192.168.23.2

ip route 172.16.5.0 255.255.255.0 192.168.23.2

ip route 172.16.6.0 255.255.255.0 192.168.23.2

ip route 172.16.7.0 255.255.255.0 192.168.23.2

ip route 172.16.8.0 255.255.255.0 192.168.23.2

ip route 172.16.9.0 255.255.255.0 192.168.23.2

ip route 172.16.10.0 255.255.255.0 192.168.23.2

ip route 172.16.11.0 255.255.255.0 192.168.23.2

ip route 172.16.12.0 255.255.255.0 192.168.23.2

ip route 172.16.13.0 255.255.255.0 192.168.23.2

ip route 172.16.14.0 255.255.255.0 192.168.23.2

ip route 172.16.15.0 255.255.255.0 192.168.23.2

ip route 172.16.16.0 255.255.255.0 192.168.23.2

ip route 172.16.17.0 255.255.255.0 192.168.23.2

ip route 172.16.18.0 255.255.255.0 192.168.23.2

ip route 172.16.19.0 255.255.255.0 192.168.23.2

ip route 172.16.20.0 255.255.255.0 192.168.23.2

ip route 172.16.21.0 255.255.255.0 192.168.23.2

ip route 172.16.22.0 255.255.255.0 192.168.23.2

ip route 172.16.23.0 255.255.255.0 192.168.23.2

ip route 172.16.24.0 255.255.255.0 192.168.23.2

ip route 172.16.25.0 255.255.255.0 192.168.23.2

ip route 172.16.26.0 255.255.255.0 192.168.23.2

ip route 172.16.27.0 255.255.255.0 192.168.23.2

ip route 172.16.28.0 255.255.255.0 192.168.23.2

ip route 172.16.29.0 255.255.255.0 192.168.23.2

ip route 172.16.30.0 255.255.255.0 192.168.23.2

ip route 172.16.31.0 255.255.255.0 192.168.23.2

ip route 192.168.12.0 255.255.255.0 192.168.23.2

end

copy r start는 이건 ip route 노가다였고..

R1

conf t

int e0/0

ip add 172.16.0.254 255.255.255.0 172.16.

no sh

int e0/1

ip add 172.16.1.245 255.255.255.0

no sh

int e0/2

ip add 172.16.2.245 255.255.255.0

no sh

int e0/3

ip add 172.16.3.245 255.255.255.0

no sh

int e1/0

ip add 172.16.4.245 255.255.255.0

no sh

int e1/1

ip add 172.16.5.245 255.255.255.0

no sh

int e1/2

ip add 172.16.6.245 255.255.255.0

no sh

int e1/3

ip add 172.16.7.245 255.255.255.0

no sh

int e2/0

ip add 172.16.8.245 255.255.255.0

no sh

int e2/1

ip add 172.16.9.245 255.255.255.0

no sh

int e2/2

ip add 172.16.10.245 255.255.255.0

no sh

int e2/3

ip add 172.16.11.245 255.255.255.0

no sh

int e3/0

ip add 172.16.12.245 255.255.255.0

no sh

int e3/1

ip add 172.16.13.245 255.255.255.0

no sh

int e3/2

ip add 172.16.14.245 255.255.255.0

no sh

int e3/3

ip add 172.16.15.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.1 255.255.255.0

no sh

ip route 172.16.16.0 255.255.255.0 192.168.12.2

no ip route 172.16.17.0 255.255.255.0 192.168.12.2

no ip route 172.16.18.0 255.255.255.0 192.168.12.2

no ip route 172.16.19.0 255.255.255.0 192.168.12.2

no ip route 172.16.20.0 255.255.255.0 192.168.12.2

no ip route 172.16.21.0 255.255.255.0 192.168.12.2

no ip route 172.16.22.0 255.255.255.0 192.168.12.2

no ip route 172.16.23.0 255.255.255.0 192.168.12.2

no ip route 172.16.24.0 255.255.255.0 192.168.12.2

no ip route 172.16.25.0 255.255.255.0 192.168.12.2

no ip route 172.16.26.0 255.255.255.0 192.168.12.2

no ip route 172.16.27.0 255.255.255.0 192.168.12.2

no ip route 172.16.28.0 255.255.255.0 192.168.12.2

no ip route 172.16.29.0 255.255.255.0 192.168.12.2

no ip route 172.16.30.0 255.255.255.0 192.168.12.2

no ip route 172.16.31.0 255.255.255.0 192.168.12.2

ip route 10.1.0.0 255.255.255.0 192.168.12.2

no ip route 10.1.1.0 255.255.255.0 192.168.12.2

no ip route 10.1.2.0 255.255.255.0 192.168.12.2

no ip route 10.1.3.0 255.255.255.0 192.168.12.2

no ip route 10.1.4.0 255.255.255.0 192.168.12.2

no ip route 10.1.5.0 255.255.255.0 192.168.12.2

ip route 192.168.23.0 255.255.255.0 192.168.12.2

end

copy r start

R2

conf t

int e0/0

ip add 172.16.16.245 255.255.255.0

no sh

int e0/1

ip add 172.16.17.245 255.255.255.0

no sh

int e0/2

ip add 172.16.18.245 255.255.255.0

no sh

int e0/3

ip add 172.16.19.245 255.255.255.0

no sh

int e1/0

ip add 172.16.20.245 255.255.255.0

no sh

int e1/1

ip add 172.16.21.245 255.255.255.0

no sh

int e1/2

ip add 172.16.22.245 255.255.255.0

no sh

int e1/3

ip add 172.16.23.245 255.255.255.0

no sh

int e2/0

ip add 172.16.24.245 255.255.255.0

no sh

int e2/1

ip add 172.16.25.245 255.255.255.0

no sh

int e2/2

ip add 172.16.26.245255.255.255.0

no sh

int e2/3

ip add 172.16.27.245 255.255.255.0

no sh

int e3/0

ip add 172.16.28.245255.255.255.0

no sh

int e3/1

ip add 172.16.29.245 255.255.255.0

no sh

int e3/2

ip add 172.16.30.245 255.255.255.0

no sh

int e3/3

ip add 172.16.31.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.2 255.255.255.0

no sh

int s4/1

ip add 192.168.23.2 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.12.1

no ip route 172.16.1.0 255.255.255.0 192.168.12.1

no ip route 172.16.2.0 255.255.255.0 192.168.12.1

no ip route 172.16.3.0 255.255.255.0 192.168.12.1

no ip route 172.16.4.0 255.255.255.0 192.168.12.1

no ip route 172.16.5.0 255.255.255.0 192.168.12.1

no ip route 172.16.6.0 255.255.255.0 192.168.12.1

no ip route 172.16.7.0 255.255.255.0 192.168.12.1

no ip route 172.16.8.0 255.255.255.0 192.168.12.1

no ip route 172.16.9.0 255.255.255.0 192.168.12.1

no ip route 172.16.10.0 255.255.255.0 192.168.12.1

no ip route 172.16.11.0 255.255.255.0 192.168.12.1

no ip route 172.16.12.0 255.255.255.0 192.168.12.1

no ip route 172.16.13.0 255.255.255.0 192.168.12.1

no ip route 172.16.14.0 255.255.255.0 192.168.12.1

no ip route 172.16.15.0 255.255.255.0 192.168.12.1

ip route 10.1.0.0 255.255.255.0 192.168.23.3

no ip route 10.1.1.0 255.255.255.0 192.168.23.3

no ip route 10.1.2.0 255.255.255.0 192.168.23.3

no ip route 10.1.3.0 255.255.255.0 192.168.23.3

no ip route 10.1.4.0 255.255.255.0 192.168.23.3

no ip route 10.1.5.0 255.255.255.0 192.168.23.3

end

copy r start

R3

conf t

int e0/0

ip add 10.1.0.245 255.255.255.0

no sh

int e0/1

ip add 10.1.1.245 255.255.255.0

no sh

int e0/2

ip add 10.1.2.245 255.255.255.0

no sh

int e0/3

ip add 10.1.3.245 255.255.255.0

no sh

int e1/0

ip add 10.1.4.245 255.255.255.0

no sh

int e1/1

ip add 10.1.5.245 255.255.255.0

no sh

int s4/0

ip add 192.168.23.4 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.23.2

no ip route 172.16.1.0 255.255.255.0 192.168.23.2

no ip route 172.16.2.0 255.255.255.0 192.168.23.2

no ip route 172.16.3.0 255.255.255.0 192.168.23.2

no ip route 172.16.4.0 255.255.255.0 192.168.23.2

no ip route 172.16.5.0 255.255.255.0 192.168.23.2

no ip route 172.16.6.0 255.255.255.0 192.168.23.2

no ip route 172.16.7.0 255.255.255.0 192.168.23.2

no ip route 172.16.8.0 255.255.255.0 192.168.23.2

no ip route 172.16.9.0 255.255.255.0 192.168.23.2

no ip route 172.16.10.0 255.255.255.0 192.168.23.2

no ip route 172.16.11.0 255.255.255.0 192.168.23.2

no ip route 172.16.12.0 255.255.255.0 192.168.23.2

no ip route 172.16.13.0 255.255.255.0 192.168.23.2

no ip route 172.16.14.0 255.255.255.0 192.168.23.2

no ip route 172.16.15.0 255.255.255.0 192.168.23.2

ip route 172.16.16.0 255.255.255.0 192.168.23.2

no ip route 172.16.17.0 255.255.255.0 192.168.23.2

no ip route 172.16.18.0 255.255.255.0 192.168.23.2

no ip route 172.16.19.0 255.255.255.0 192.168.23.2

no ip route 172.16.20.0 255.255.255.0 192.168.23.2

no ip route 172.16.21.0 255.255.255.0 192.168.23.2

no ip route 172.16.22.0 255.255.255.0 192.168.23.2

no ip route 172.16.23.0 255.255.255.0 192.168.23.2

no ip route 172.16.24.0 255.255.255.0 192.168.23.2

no ip route 172.16.25.0 255.255.255.0 192.168.23.2

no ip route 172.16.26.0 255.255.255.0 192.168.23.2

no ip route 172.16.27.0 255.255.255.0 192.168.23.2

no ip route 172.16.28.0 255.255.255.0 192.168.23.2

no ip route 172.16.29.0 255.255.255.0 192.168.23.2

no ip route 172.16.30.0 255.255.255.0 192.168.23.2

no ip route 172.16.31.0 255.255.255.0 192.168.23.2

ip route 192.168.12.0 255.255.255.0 192.168.23.2

end

copy r start

다시 no로 다 지우고 네트워크 대역대만 넣어줘도 핑이간다..헤헤

오늘 메모한거

오전 9:19 2024-12-06

su user0

su user0 - 차이가 있어요 하이픈차이!

-치면 그 계정의 환경 변수를 다 가져오는거임

su user - 까지 붙이면, 계정의 모든걸 100% 다가져오는거고

su user는 한 70%정도를 가져오는거임

가급적 -하이픈 붙이기

루트느 유저로 계정전환하면 비번 안물어봄 루트니까!

유저가 다른 계쩡으로 전환할때는 반드시 패스워드를 물어봄!

넘어가서 id를 보면 ? 내가 바뀐 정보로 보이는거임

우리가 로그인을 할떄

RUID

EUID 가있음

RUID는 REAL UID-->실제 로그인한 계정을 의미함

EUID는 EFFECT UID--->현재 사용중인 계정임

예) 내가 루트로 로그인했다가 su user0--> su user1을 했다

그럼? euid=user1,

root만 로그아웃 명령어만 먹힘

루트로 로그인 후

su user0

su user1

logout 해버리면

로그인 쉘이 아님 exit를 ㄱ사용하세요 라고 뜸

리눅스는 부팅하면 거기를 X-Widonw라고 부름 =gui 모드를

그럼 리눅스는 부팅하면 gui가 아닌 cli로 부팅하고 gui로 넘어가는거임

로그아웃할때는? gui--> cli로 넘어감

Graphical User Interface, GUI

예) 컴퓨터 on -> cli 부팅->gui원격으로 넘어감

컴퓨터 off->

시스템하고 cli는 다르게 서로 작동하는거임

ms 윈도우로 따지면 윈도우 10 두개 띄우는거임 = 리눅스 cli 창 2개 띄운게

그래서 로그아웃은 못하고, exit만 하는거임

로그아웃은 아예 전원버튼에서 로그아웃으로 해야함

윈도우는 내가 지정한 계정으로 다이렉트로 연결하는건데

리눅스는 커널만 띄워놓고 cli하나당 계정, 즉 윈도우 하나씩 들어간다는 개념인거임

그래서 cli 창을 나가야 로그아웃이 되는거지

---------------------------------------------------------------------------

사용자 계정 생성

[조별 실습]

한사람은 su쓰고

한사람은 su못쓰게 막을꺼임

효정씨가 su 못씀

유진씨 컴퓨터에서 절 su user3 못하게함

cd /etc/pam.d

ls -l

gedit su

여기서 7번째 줄

1. su 명령을사용할수있는사용자를제한하는정책을설정하시오.

(user1~user21 계정중에서 user0, user5, user10, user15, user20 계정만 가능)

required

/etc/pam.d/su 파일의 6번째 Line의 주석(라인앞의 #)을 제거한다.

auth

pam_wheel.so use_uid

*로그기록을위한디버그옵션추가

auth required pam_wheel.so debug use_uid

---------------------------------------------------------------------------------------------------------

/etc/group 파일의 wheel 그룹에 su – 명령 사용가능한계정추가

wheel:x:10:root,user0,user5,user10,user15,user20

나는 여기서 wheel:x:10:root,user1 했음 이 후 유진씨가 user1 로 192.168.10.33 내꺼 ssh로 들어온다음

su root, su user3 등으로 가능했음.

그룹이 국가다, 리눅스에서는 그 이름의 그룹부터 만들고 그 구성원으로 유저를 속하게 만듬

국가가 없는 국민은 난민, 그런 계정을 무적계쩡이라고함 다 해킹 계정인거임

현장가면 그런거 다 추적하게 만든 프로그램있음

su는 레드헷 계열에서 많이 쓰고

데이반은 sudo를 많이씀

-------------------------------------------------------------------------------

오전 10:01 2024-12-06

5조 발표

pam 정책을 이용한 로컬 사용자와 원격 사용자의 로그인 제한하기

1. 로컬 특정 계정 로그인 허용 및 제한 방법

2. 원격 특정 계정 로그인 허용 및 제한 방법

2-1 telnet

2-2 ssh

remote를 이용한...r로 시작하는 프로토콜은 telnet이라고 다 생각하면 됨

telnet은 보안성, 훔쳐볼 수 있으니까

cd /etc/pam.d 이동

ls -l로 로그인 파일 확인

gedit login

이후 두번째 라인 구문에서 auth required pam_listfile.so item=user sense=allow file=/etc/loginuser onerr=succeed 추가

auth required pam_listfile.so item=user sense=deny file=/etc/loginuser onerr=succeed 하면 제한 정책

gedit /etc/loginuser 들어가서 root, user0 ~17 추가해서 제한 및 허용 정책 적용하기

선생님 팁->큰 사진을 작게하는게 좋음

발표시, 진짜 되는지 안되는지 한명은 발표, 한명은 시연해야함

ppt만들때 유치원 얘들도 보고 따라할 수 있게 만들어야함. 한글만 알면 따라할 수 있겠끔 만들기

그렇게 꼼꼼하게 만들어두고. 리눅스 배운 ppt가 나와, 그걸로 책 한권쓸 수 있게 되는거임

나중에 포폴로 사용 가능

설명을 하고 옆에서 실습해보겠습니다

ppt 제목은 0조 발표 제목_v1

---> 이후 v2,v3--> 최종 하고 마무리

ppt 구글 슬라이드 전에 하신거 내가 작업해서 정리해야겠다

ppt 제목 리눅스 과제발표로 바꾸기

---------------------------------------------------------------

find / -user root -perm -4000

찾아줘/ root 유저인거 퍼미션[권한]이 4000인거 4000번은 월요일날 배울꺼임

여기서 출력되는게 4000번 권한을가진 파일 종류들임

redirection 1. > 2. >> 3. < 총 3개임

사용 예시)

1.,명령어 > 파일명 --> 출력명령어의 실행결과를 파일로 저장해라(덮어쓰기하는거)

2.명령어 >> 파일명 --> 출력명령어의 실행 결과를 지정된 파일에 추가해(붙여쓰기하는거)

3.명령어 < 파일명 ---> 입력 명령, 입력 리다이렉션, 명령어를 파일로 가져가서 실행해라

3번을 많이쓰져

1번 예제

리눅스랜카드는 로컬 메모리

ens160이 로키 9 랜카드

로키9전 centos 랜카드 넘버가 ens32

리눅스는 한번 파일 만들면, 두번 작성안해도됨, 파일이 같은지 다른지 확인해야함

명령어-->diff, cmp 두개가 파일 비교하는 명령어

예) diff ip.txt ip2.txt 비교해주세요 하면 아이피랑 다른 정보 다른거 딱 나와줌

[root@R91-03 1206]# find / -user root -perm -4000

/home/user2/backdoor

/home/user3/backdoor

/home/user10/backdoor

/home/user16/backdoor

find: ‘/proc/5376/task/5376/fd/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/task/5376/fdinfo/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/fd/5’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/fdinfo/5’: 그런 파일이나 디렉터리가 없습니다

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/fusermount3

/usr/bin/fusermount

/usr/bin/umount

/usr/bin/mount

/usr/bin/pkexec

/usr/bin/su

/usr/bin/crontab

/usr/bin/sudo

/usr/bin/vmware-user-suid-wrapper

/usr/bin/staprun

/usr/bin/chsh

/usr/bin/passwd

/usr/bin/at

/usr/bin/chfn

/usr/sbin/grub2-set-bootflag

/usr/sbin/pam_timestamp_check

/usr/sbin/unix_chkpwd

/usr/lib/polkit-1/polkit-agent-helper-1

/usr/libexec/Xorg.wrap

/usr/libexec/cockpit-session

/usr/libexec/sssd/krb5_child

/usr/libexec/sssd/ldap_child

/usr/libexec/sssd/proxy_child

/usr/libexec/sssd/selinux_child

/usr/libexec/dbus-1/dbus-daemon-launch-helper

/usr/bin/passwd 비밀번호 변경하는 명령어가 특수파일이라는거임

원래 리눅스에서 비밀번호는 루트만 변경가능함

예를 들어, 루트가 비번 유저들 바꾸는데 롤중국 계정 바꾸는데 1초x5억명하면

시간이 너무 오래걸리져? 못바꿉니다.

하지만 나는 루트라구..루트가 해야하는일이 비번만 바꾸는거에요?아니죠

시스템 관리하는 사람이져,

그래서 비번 바꾸는 관리자는 몇명이어야함? 최대한 적게해야지....

중국롤 인구 비번바꾸겠다고 그 비번관리자1000명 둔다? 응 말이안돼~

그래서 시스템을 만들었어~

근데 현실에서는 유저가 비번 스스로 바꿀 수 있죠? 그게 무슨 말이냐,

비번 바꿀때만 유저가 root가 되는거임

그래서 /usr/bin/passwd 특수 파일이 있는거임, 이걸 통해서 유저가 루트 권한 임시로 받을 수 있게하는거임

리눅스가 시스템을 관리하기 위해 어쩔 수 없이 만들어놓은 특수파일이라는거임

[root@R91-03 1206]# find / -user root -perm -4000

/home/user2/backdoor

/home/user3/backdoor

/home/user10/backdoor

/home/user16/backdoor

find: ‘/proc/5376/task/5376/fd/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/task/5376/fdinfo/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/fd/5’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5376/fdinfo/5’: 그런 파일이나 디렉터리가 없습니다

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/fusermount3

/usr/bin/fusermount

/usr/bin/umount

/usr/bin/mount

/usr/bin/pkexec

/usr/bin/su

/usr/bin/crontab

/usr/bin/sudo

/usr/bin/vmware-user-suid-wrapper

/usr/bin/staprun

/usr/bin/chsh

/usr/bin/passwd

/usr/bin/at

/usr/bin/chfn

/usr/sbin/grub2-set-bootflag

/usr/sbin/pam_timestamp_check

/usr/sbin/unix_chkpwd

/usr/lib/polkit-1/polkit-agent-helper-1

/usr/libexec/Xorg.wrap

/usr/libexec/cockpit-session

/usr/libexec/sssd/krb5_child

/usr/libexec/sssd/ldap_child

/usr/libexec/sssd/proxy_child

/usr/libexec/sssd/selinux_child

/usr/libexec/dbus-1/dbus-daemon-launch-helper

이걸 이제 find / -user root -perm -4000 > user_perm.txt

[root@R91-03 1206]# wc user_perm.txt

32 32 711 user_perm.txt

32는 라인수 (특수파일이 32개 있다고요, 32라인이라고요)

32는 단어수임(중복된거 제거하고 새로운 단어가)

711은 글자수임(바이트숫자임, 알파벳하나가 1바이트, 공백포함해서 알파벳이 711개 있다는거임 /도 글자 하나로 포함하는거임)

[root@R91-03 1206]# wc -l user_perm.txt

32 user_perm.txt

word count

-l 은 라인

[root@R91-03 1206]# touch backdoor

[root@R91-03 1206]# chmod 4775 backdoor

[root@R91-03 1206]# ls

backdoor file1 file2 user_perm.txt

[root@R91-03 1206]# find / -user -root -perm -4000

find: ‘-root’ is not the name of a known user

[root@R91-03 1206]# find / -user root -perm -4000

/home/user2/backdoor

/home/user3/backdoor

/home/user10/backdoor

/home/user16/backdoor

find: ‘/proc/5490/task/5490/fd/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5490/task/5490/fdinfo/6’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5490/fd/5’: 그런 파일이나 디렉터리가 없습니다

find: ‘/proc/5490/fdinfo/5’: 그런 파일이나 디렉터리가 없습니다

/root/1206/backdoor

/usr/bin/chage

/usr/bin/gpasswd

/usr/bin/newgrp

/usr/bin/fusermount3

/usr/bin/fusermount

/usr/bin/umount

/usr/bin/mount

/usr/bin/pkexec

/usr/bin/su

/usr/bin/crontab

/usr/bin/sudo

/usr/bin/vmware-user-suid-wrapper

/usr/bin/staprun

/usr/bin/chsh

/usr/bin/passwd

/usr/bin/at

/usr/bin/chfn

/usr/sbin/grub2-set-bootflag

/usr/sbin/pam_timestamp_check

/usr/sbin/unix_chkpwd

/usr/lib/polkit-1/polkit-agent-helper-1

/usr/libexec/Xorg.wrap

/usr/libexec/cockpit-session

/usr/libexec/sssd/krb5_child

/usr/libexec/sssd/ldap_child

/usr/libexec/sssd/proxy_child

/usr/libexec/sssd/selinux_child

/usr/libexec/dbus-1/dbus-daemon-launch-helper

파일 만들어졌으면 이거 만들어졌다고 자동으로 스크립트 짜서 할꺼임

[root@R91-03 1206]# wc user_perm2.txt

33 33 731 user_perm2.txt

[root@R91-03 1206]# diff user_perm.txt user_perm2.txt

4a5

> /root/1206/backdoor

[root@R91-03 user3]# ls

backdoor backdoor.c h user_perm2.txt

[root@R91-03 user3]# gedit user_perm1.txt

[root@R91-03 user3]# diff user_perm1.txt user_perm2.txt

0a1,8

> /home/user2/backdoor

> /home/user2/1206/.strawberry

> /home/user2/1206/.a/.b/.c/.d/.melong

> /home/user2/1206/.a/.b/.c/.d/.melong/.melongiya

> /home/user3/backdoor

> /home/user10/backdoor

> /home/user16/backdoor

> /root/1206/backdoor

지금 점검했는데 backdoor가 안보여요

tripwire

스냅샷 설정하고 실습할꺼임, 실습 끝나면 삭제 예정이라

dnf install -y tripwre

[root@R91-03 user3]# /usr/sbin/tripwire-setup-keyfiles

패스워드 세번 물어봄

1.Enter the site keyfile passphrase:

사이트 키 입력해주세요

2. Verify the site keyfile passphrase:

local 키파일 생성(초기화생성) 보안 초기화하는거임

----------------------------------------------

The Tripwire site and local passphrases are used to sign a variety of

files, such as the configuration, policy, and database files.

Passphrases should be at least 8 characters in length and contain both

letters and numbers.

See the Tripwire manual for more information.

----------------------------------------------

Creating key files...

(When selecting a passphrase, keep in mind that good passphrases typically

have upper and lower case letters, digits and punctuation marks, and are

at least 8 characters in length.)

Enter the site keyfile passphrase:

Verify the site keyfile passphrase:

Incorrect site passphrase.

Enter the site keyfile passphrase:

Verify the site keyfile passphrase:

Incorrect site passphrase.

Enter the site keyfile passphrase:

Verify the site keyfile passphrase:

Generating key (this may take several minutes)...Key generation complete.

(When selecting a passphrase, keep in mind that good passphrases typically

have upper and lower case letters, digits and punctuation marks, and are

at least 8 characters in length.)

Enter the local keyfile passphrase:

Verify the local keyfile passphrase:

Generating key (this may take several minutes)...Key generation complete.

----------------------------------------------

Signing configuration file...

Please enter your site passphrase:

Wrote configuration file: /etc/tripwire/tw.cfg

A clear-text version of the Tripwire configuration file:

/etc/tripwire/twcfg.txt

has been preserved for your inspection. It is recommended that you

move this file to a secure location and/or encrypt it in place (using a

tool such as GPG, for example) after you have examined it.

----------------------------------------------

Signing policy file...

Please enter your site passphrase:

Wrote policy file: /etc/tripwire/tw.pol

A clear-text version of the Tripwire policy file:

/etc/tripwire/twpol.txt

has been preserved for your inspection. This implements a minimal

policy, intended only to test essential Tripwire functionality. You

should edit the policy file to describe your system, and then use

twadmin to generate a new signed copy of the Tripwire policy.

Once you have a satisfactory Tripwire policy file, you should move the

clear-text version to a secure location and/or encrypt it in place

(using a tool such as GPG, for example).

Now run "tripwire --init" to enter Database Initialization Mode. This

reads the policy file, generates a database based on its contents, and

then cryptographically signs the resulting database. Options can be

entered on the command line to specify which policy, configuration, and

key files are used to create the database. The filename for the

database can be specified as well. If no options are specified, the

default values from the current configuration file are used.

설정끝-------------

1.우리 이제 보호막 씌우러가는거임 [무결성점검도구]를만들껀데

이걸 로키9전체 씌울껀데 우린 원본파일은 백업해두고

거기서 세개만, /bin이랑 /etc 랑/var요거 세개만 씌울꺼임, 감시할꺼임

mv /etc/tripwire/twpol.txt /etc/tripwire/twpol.txt.bak

gedit /etc/tripwire/twpol.txt

2. 내가 만든 정책을 전용할꺼임

[root@R91-03 user3]# twadmin --create-polfile /etc/tripwire/twpol.txt

Please enter your site passphrase: 12345678(입력)

Wrote policy file: /etc/tripwire/tw.pol

3. 이제 초기화 할꺼임. 현재 시스템을 보호막안에 넣을꺼에요라고

초기화하는거임

4. tripwire --check 체크하기

그러면 보고서 하나 만들어줌

이게 /bin이나 /etc나 /var 파일에 뭐 만들어 지면 보고서에 작성되는거임

5. 확인하러감 cd /var 가서 touch test.txt한다음

tripwire --check 해서 확인 (위치는 상관x)

Added:

"/var/test.txt"

"/var/lib/tripwire/report/R91-03-20241206-114947.twr"

"/var/lib/tripwire/R91-03.twd"

현장에서는 필수 옵션

---------------------------------------------------------

시나리오 설정 backdoor 누가 들어와서 활동하면

tripwire로 보고있다가, 그걸 활동하는거 지켜보다가,

결정적으로 정보가 남한테 흘릴때, 우린 잡음

즉 honeypot이라고하는데 이걸 꿀통 남겨두고 와따가따하는거

구경하다가, 딱 결정적일때 잡는거임

/bin은 원래 파일이 아니라 명령어만들어감 즉 스크립트 파일만들어가서

그거 readonly 읽기 전용만 걸리는거임 그래서. /bin에서

폴더랑 파일 만들어도 안걸리는거임

그리고 왜 옵션을 자세히 안걸릴까? 그게 포폴이니까

tripwire사용법을 알아서 공부해라 이거임 ㅇㅋ?

------------------------------------------------------------------------------------------

오후 2:17 2024-12-06

오후 네트워크~~

Static VLSM variable lengtg subnet mask

PC1

ip 172.16.1.1 255.255.255.240 172.16.1.14

PC2

ip 172.16.1.2 255.255.255.240 172.16.1.14

PC3

ip 172.16.1.17 255.255.255.240 172.16.1.30

PC4

ip 172.16.1.18 255.255.255.240 172.16.1.30

PC5

ip 172.16.1.33 255.255.255.240 172.16.1.46

PC6

ip 172.16.1.34 255.255.255.240 172.16.1.46

R1

conf t

int e0/0

ip add 172.16.1.14 255.255.255.240

no sh

int s2/0

ip add 172.16.12.1 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.16 255.255.255.240 172.16.12.2

ip route 172.16.1.32 255.255.255.240 172.16.12.2

ip route 172.16.23.0 255.255.255.252 172.16.12.2

end

copy r start

R2

conf t

int e0/0

ip add 172.16.1.30 255.255.255.240

no sh

int s2/0

ip add 172.16.12.2 255.255.255.252

no sh

int s2/1

ip add 172.16.23.1 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.0 255.255.255.240 172.16.12.1

ip route 172.16.1.32 255.255.255.240 172.16.23.2

end

copy r start

R3

conf t

int e0/0

ip add 172.16.1.46 255.255.255.240

no sh

int s2/0

ip add 172.16.23.2 255.255.255.252

no sh

end

copy r start

conf t

ip route 172.16.1.0 255.255.255.240 172.16.23.1

ip route 172.16.1.16 255.255.255.240 172.16.23.1

ip route 172.16.12.0 255.255.255.252 172.16.23.1

end

copy r start

ip address 172.16.23.3 255.255.255.0

1111 1111 1111 1111 1111 1111 1111 0000

172.16.1.0/28

28

몫 3

나머지 4

255.255.255.240

네트워크 주소: 172.16.1.0

브로드캐스트 주소: 172.16.1.15

유효 호스트 범위: 172.16.1.1 ~ 172.16.1.14 (14개 IP)

그룹이 16개

172.16.12.0/30

30

몫 3

나머지 7

255.255.255.252

256-252=4

네트워크 주소172.16.12.0

브로드캐스트 주소 172.16.12.

유효 호스트 범위

그룹4

살아있는놈? 172.16.23.1 172.16.23.2

172.16.23.0 네트워크, 172.16.23.3은 브로드캐스트

172.16.23.1

255.255.255.252

172.16.23.0/30

몫 3

나머지 7

255.255.255.254

VLSM은 IP가 모자라니까 단일 아이프 서브넷을 또 서브넷으로 쓰는거임

IP하나가 100만원 넘으니까 그걸 서브넷으로 또 서브넷을 쪼개는거이

---------------------------------------------------------------------------------

static이 대규모에서 안좋은거볼려고하는 실습 lab해보기

16개 16개 6개

r1 r2 r3

1개 1개

R1

conf t

int e0/0

ip add 172.16.0.254 255.255.255.0 172.16.

no sh

int e0/1

ip add 172.16.1.245 255.255.255.0

no sh

int e0/2

ip add 172.16.2.245 255.255.255.0

no sh

int e0/3

ip add 172.16.3.245 255.255.255.0

no sh

int e1/0

ip add 172.16.4.245 255.255.255.0

no sh

int e1/1

ip add 172.16.5.245 255.255.255.0

no sh

int e1/2

ip add 172.16.6.245 255.255.255.0

no sh

int e1/3

ip add 172.16.7.245 255.255.255.0

no sh

int e2/0

ip add 172.16.8.245 255.255.255.0

no sh

int e2/1

ip add 172.16.9.245 255.255.255.0

no sh

int e2/2

ip add 172.16.10.245 255.255.255.0

no sh

int e2/3

ip add 172.16.11.245 255.255.255.0

no sh

int e3/0

ip add 172.16.12.245 255.255.255.0

no sh

int e3/1

ip add 172.16.13.245 255.255.255.0

no sh

int e3/2

ip add 172.16.14.245 255.255.255.0

no sh

int e3/3

ip add 172.16.15.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.1 255.255.255.0

no sh

ip route 172.16.16.0 255.255.255.0 192.168.12.2

no ip route 172.16.17.0 255.255.255.0 192.168.12.2

no ip route 172.16.18.0 255.255.255.0 192.168.12.2

no ip route 172.16.19.0 255.255.255.0 192.168.12.2

no ip route 172.16.20.0 255.255.255.0 192.168.12.2

no ip route 172.16.21.0 255.255.255.0 192.168.12.2

no ip route 172.16.22.0 255.255.255.0 192.168.12.2

no ip route 172.16.23.0 255.255.255.0 192.168.12.2

no ip route 172.16.24.0 255.255.255.0 192.168.12.2

no ip route 172.16.25.0 255.255.255.0 192.168.12.2

no ip route 172.16.26.0 255.255.255.0 192.168.12.2

no ip route 172.16.27.0 255.255.255.0 192.168.12.2

no ip route 172.16.28.0 255.255.255.0 192.168.12.2

no ip route 172.16.29.0 255.255.255.0 192.168.12.2

no ip route 172.16.30.0 255.255.255.0 192.168.12.2

no ip route 172.16.31.0 255.255.255.0 192.168.12.2

ip route 10.1.0.0 255.255.255.0 192.168.12.2

no ip route 10.1.1.0 255.255.255.0 192.168.12.2

no ip route 10.1.2.0 255.255.255.0 192.168.12.2

no ip route 10.1.3.0 255.255.255.0 192.168.12.2

no ip route 10.1.4.0 255.255.255.0 192.168.12.2

no ip route 10.1.5.0 255.255.255.0 192.168.12.2

ip route 192.168.23.0 255.255.255.0 192.168.12.2

end

copy r start

R2

conf t

int e0/0

ip add 172.16.16.245 255.255.255.0

no sh

int e0/1

ip add 172.16.17.245 255.255.255.0

no sh

int e0/2

ip add 172.16.18.245 255.255.255.0

no sh

int e0/3

ip add 172.16.19.245 255.255.255.0

no sh

int e1/0

ip add 172.16.20.245 255.255.255.0

no sh

int e1/1

ip add 172.16.21.245 255.255.255.0

no sh

int e1/2

ip add 172.16.22.245 255.255.255.0

no sh

int e1/3

ip add 172.16.23.245 255.255.255.0

no sh

int e2/0

ip add 172.16.24.245 255.255.255.0

no sh

int e2/1

ip add 172.16.25.245 255.255.255.0

no sh

int e2/2

ip add 172.16.26.245255.255.255.0

no sh

int e2/3

ip add 172.16.27.245 255.255.255.0

no sh

int e3/0

ip add 172.16.28.245255.255.255.0

no sh

int e3/1

ip add 172.16.29.245 255.255.255.0

no sh

int e3/2

ip add 172.16.30.245 255.255.255.0

no sh

int e3/3

ip add 172.16.31.245 255.255.255.0

no sh

int s4/0

ip add 192.168.12.2 255.255.255.0

no sh

int s4/1

ip add 192.168.23.2 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.12.1

no ip route 172.16.1.0 255.255.255.0 192.168.12.1

no ip route 172.16.2.0 255.255.255.0 192.168.12.1

no ip route 172.16.3.0 255.255.255.0 192.168.12.1

no ip route 172.16.4.0 255.255.255.0 192.168.12.1

no ip route 172.16.5.0 255.255.255.0 192.168.12.1

no ip route 172.16.6.0 255.255.255.0 192.168.12.1

no ip route 172.16.7.0 255.255.255.0 192.168.12.1

no ip route 172.16.8.0 255.255.255.0 192.168.12.1

no ip route 172.16.9.0 255.255.255.0 192.168.12.1

no ip route 172.16.10.0 255.255.255.0 192.168.12.1

no ip route 172.16.11.0 255.255.255.0 192.168.12.1

no ip route 172.16.12.0 255.255.255.0 192.168.12.1

no ip route 172.16.13.0 255.255.255.0 192.168.12.1

no ip route 172.16.14.0 255.255.255.0 192.168.12.1

no ip route 172.16.15.0 255.255.255.0 192.168.12.1

ip route 10.1.0.0 255.255.255.0 192.168.23.3

no ip route 10.1.1.0 255.255.255.0 192.168.23.3

no ip route 10.1.2.0 255.255.255.0 192.168.23.3

no ip route 10.1.3.0 255.255.255.0 192.168.23.3

no ip route 10.1.4.0 255.255.255.0 192.168.23.3

no ip route 10.1.5.0 255.255.255.0 192.168.23.3

end

copy r start

R3

conf t

int e0/0

ip add 10.1.0.245 255.255.255.0

no sh

int e0/1

ip add 10.1.1.245 255.255.255.0

no sh

int e0/2

ip add 10.1.2.245 255.255.255.0

no sh

int e0/3

ip add 10.1.3.245 255.255.255.0

no sh

int e1/0

ip add 10.1.4.245 255.255.255.0

no sh

int e1/1

ip add 10.1.5.245 255.255.255.0

no sh

int s4/0

ip add 192.168.23.4 255.255.255.0

no sh

ip route 172.16.0.0 255.255.255.0 192.168.23.2

no ip route 172.16.1.0 255.255.255.0 192.168.23.2

no ip route 172.16.2.0 255.255.255.0 192.168.23.2

no ip route 172.16.3.0 255.255.255.0 192.168.23.2

no ip route 172.16.4.0 255.255.255.0 192.168.23.2

no ip route 172.16.5.0 255.255.255.0 192.168.23.2

no ip route 172.16.6.0 255.255.255.0 192.168.23.2

no ip route 172.16.7.0 255.255.255.0 192.168.23.2

no ip route 172.16.8.0 255.255.255.0 192.168.23.2

no ip route 172.16.9.0 255.255.255.0 192.168.23.2

no ip route 172.16.10.0 255.255.255.0 192.168.23.2

no ip route 172.16.11.0 255.255.255.0 192.168.23.2

no ip route 172.16.12.0 255.255.255.0 192.168.23.2

no ip route 172.16.13.0 255.255.255.0 192.168.23.2

no ip route 172.16.14.0 255.255.255.0 192.168.23.2

no ip route 172.16.15.0 255.255.255.0 192.168.23.2

ip route 172.16.16.0 255.255.255.0 192.168.23.2

no ip route 172.16.17.0 255.255.255.0 192.168.23.2

no ip route 172.16.18.0 255.255.255.0 192.168.23.2

no ip route 172.16.19.0 255.255.255.0 192.168.23.2

no ip route 172.16.20.0 255.255.255.0 192.168.23.2

no ip route 172.16.21.0 255.255.255.0 192.168.23.2

no ip route 172.16.22.0 255.255.255.0 192.168.23.2

no ip route 172.16.23.0 255.255.255.0 192.168.23.2

no ip route 172.16.24.0 255.255.255.0 192.168.23.2

no ip route 172.16.25.0 255.255.255.0 192.168.23.2

no ip route 172.16.26.0 255.255.255.0 192.168.23.2

no ip route 172.16.27.0 255.255.255.0 192.168.23.2

no ip route 172.16.28.0 255.255.255.0 192.168.23.2

no ip route 172.16.29.0 255.255.255.0 192.168.23.2

no ip route 172.16.30.0 255.255.255.0 192.168.23.2

no ip route 172.16.31.0 255.255.255.0 192.168.23.2

ip route 192.168.12.0 255.255.255.0 192.168.23.2

end

copy r start

--------------------------------------------------------------

원래 이렇게쳐야 이제 줄일 수 있는걸 알 수 있음

네트워크대역으로 ip route 하면 됨 슈퍼네팅임 이게~

------------------------------------------------------

New lab 1206-03

라우터 3개 세팅

R1

conf t

loopback ?

<0-2147483647> Loopback interface number

int loopback 0

ip add 172.16.0.254 255.255.255.0

int loopback 1

ip add 172.16.1.254 255.255.255.0

스위치도 안달고 pc도 안달아도 가능 ㅋㅋ

빨리 테스트 할때 쓰는거임

하고 쭉쭉 설치할 수 있음 가능

no ip add만 하면 loopback은 알아서 노셧다운해짐

-0----------------------------------------------

나중에 ospf 할때 라우터 11개, loopback 사용함

네트워크는 endpoint끼리 핑이 되야함

안그러면 중간에 문제가 생기면 몰라요

라우터에서 라우터로 핑 치는거 아니예요